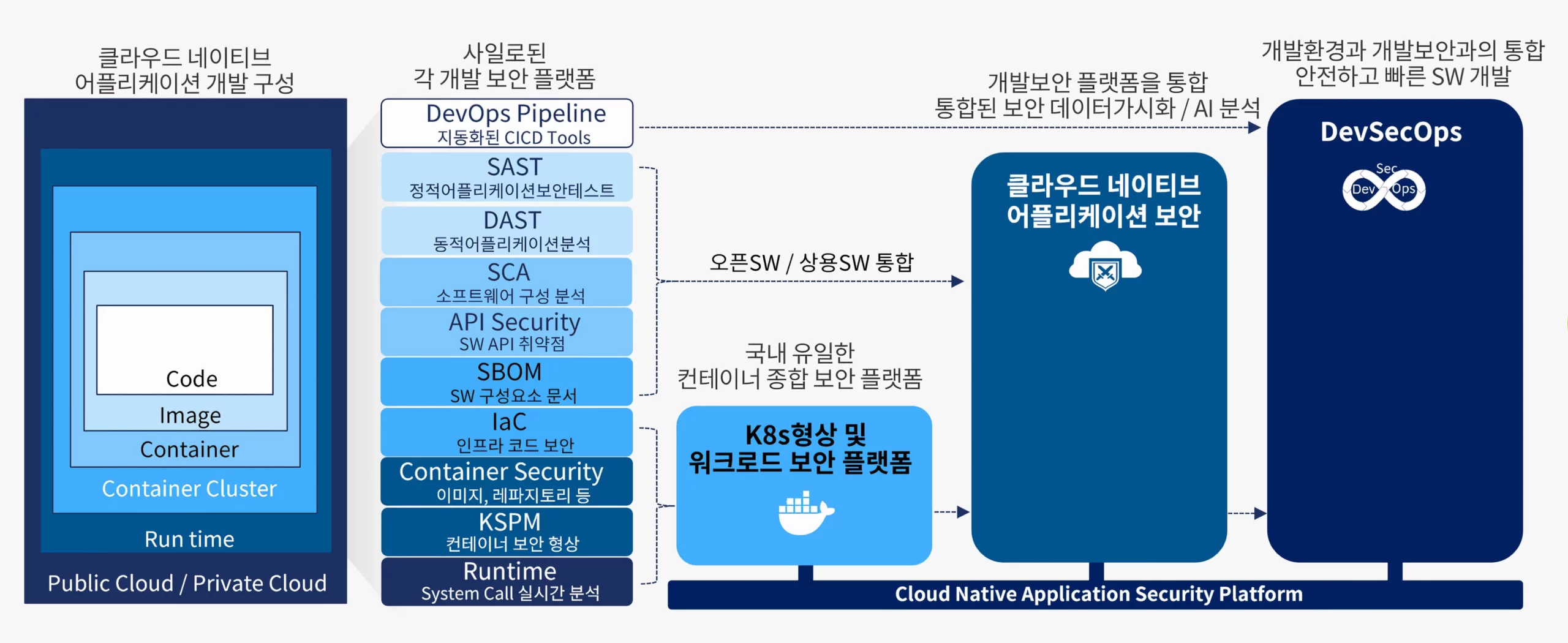

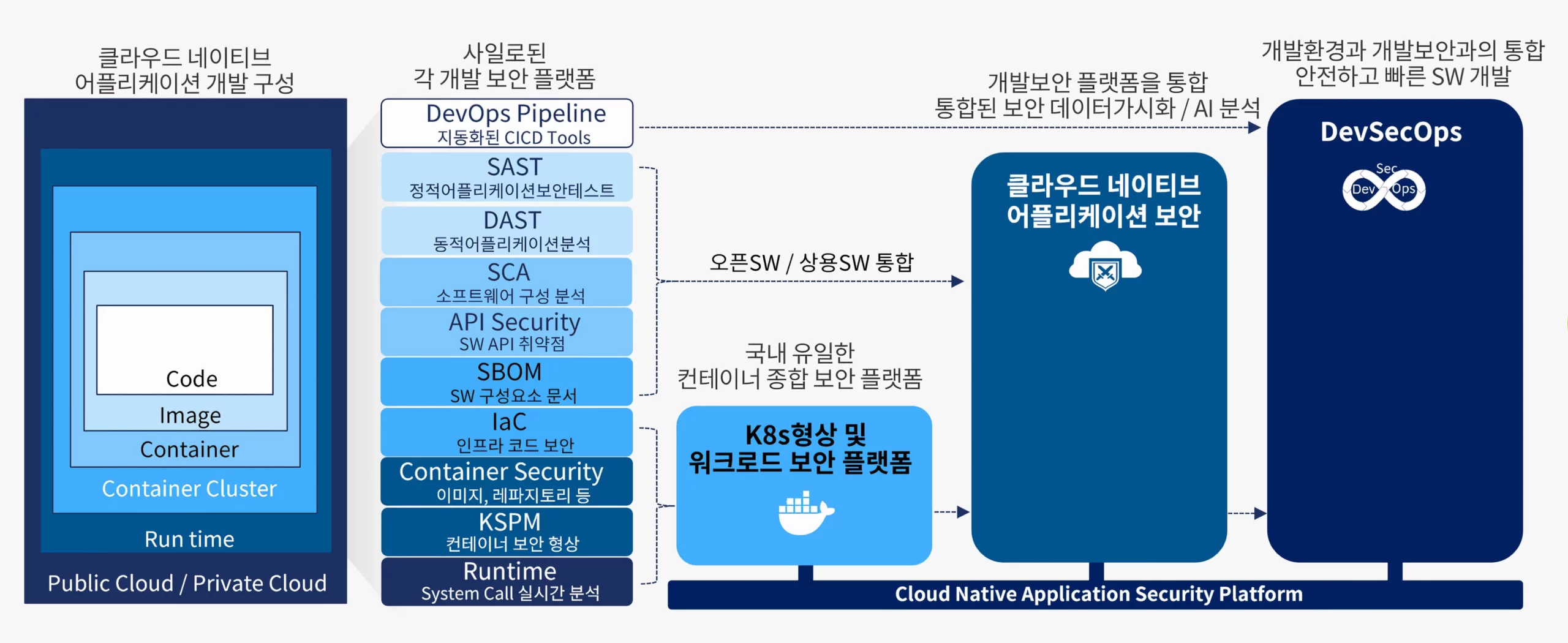

Cloud Native Application Security Platform

DSOrbit

보안을 잘 모르는 개발자도, 클라우드를 잘 모르는

보안 담당자도 쉽게 강력한 보안이 적용된 SW개발이 가능

-

자동화된 통합 클라우드 네이티브 앱 보안환경

-

개발자 중심 보안환경

-

보안 가드레일 중심의 아주 쉬운 환경

-

각종 보안규제 통과

Cloud Native Application Security

Platform DSOrbit

보안을 잘 모르는 개발자도, 클라우드를 잘 모르는

보안 담당자도 쉽게 강력한 보안이 적용된 SW

개발이 가능

-

자동화된 통합 클라우드 네이티브 앱 보안환경

-

개발자 중심 보안환경

-

보안 가드레일 중심의 아주 쉬운 환경

-

각종 보안규제 통과

Customer Pain Point

컨테이너 이미지의 87%가 취약성이 높거나 심각한 수준

Log4Shell 및 Text4Shell 등에 대한 취약점 정부 기관 지침이 강화되었지만 ‘22년 취약점 75%에서 ‘23년 취약점 87%로 증가됨

컨테이너 보안 컴플라이언스

공공, 금융 클라우드 보안 가이드 중 ‘가상환경 보안’에 대한 컨테이너 관련 보안 권고

사일로된 개발 보안SW

10개 이상 개발 보안SW가 사일로 방식으로 운영

개발자는 보안을 모르지만 취약점을 처리해야 하는 부서

개발자는 조직의 보안정책을 정의하고 운영하는 조직이 아니며, 보안정책을 준수하는 조직

수많은 취약점 알람

노이즈에 가까운 보안 알람은 (하루에 수천건) 보안개선의 의지를 사라지게 함

DevOps보안 표준부재

복잡한 Cloud, Container, DevOps 상에서 App개발 시 개발 보안을 어떻게 해야 하는지 모름

Customer Pain Point

컨테이너 이미지의 87%가 취약성이 높거나 심각한 수준

Log4Shell 및 Text4Shell 등에 대한 취약점 정부 기관 지침이 강화되었지만 ‘22년 취약점 75%에서 ‘23년 취약점 87%로 증가됨

컨테이너 보안 컴플라이언스

공공, 금융 클라우드 보안 가이드 중 ‘가상환경 보안’에 대한 컨테이너 관련 보안 권고

사일로된 개발 보안SW

10개 이상 개발 보안SW가 사일로 방식으로 운영

개발자는 보안을 모르지만 취약점을 처리해야 하는 부서

개발자는 조직의 보안정책을 정의하고 운영하는 조직이 아니며, 보안정책을 준수하는 조직

수많은 취약점 알람

노이즈에 가까운 보안 알람은 (하루에 수천건) 보안개선의 의지를 사라지게 함

DevOps보안 표준부재

복잡한 Cloud, Container, DevOps 상에서 App개발 시 개발 보안을 어떻게 해야 하는지 모름

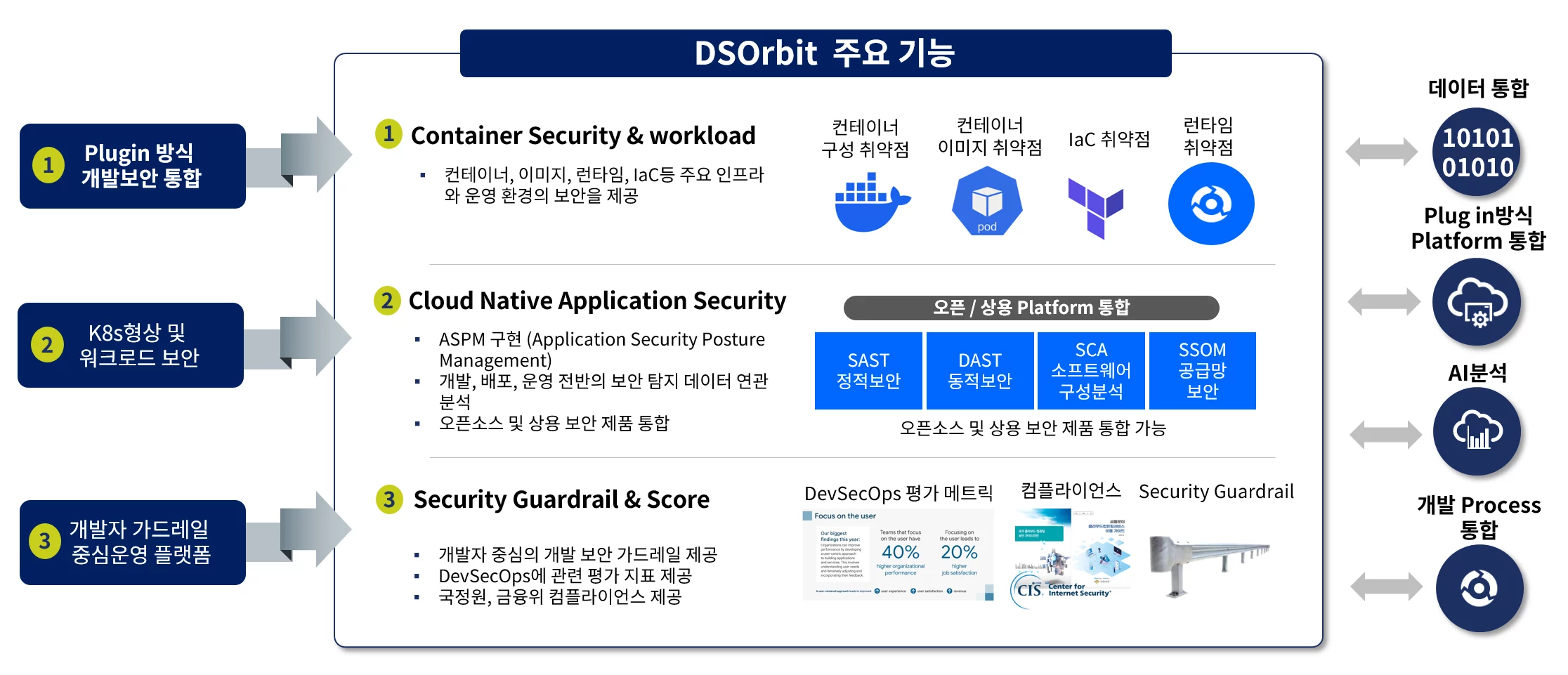

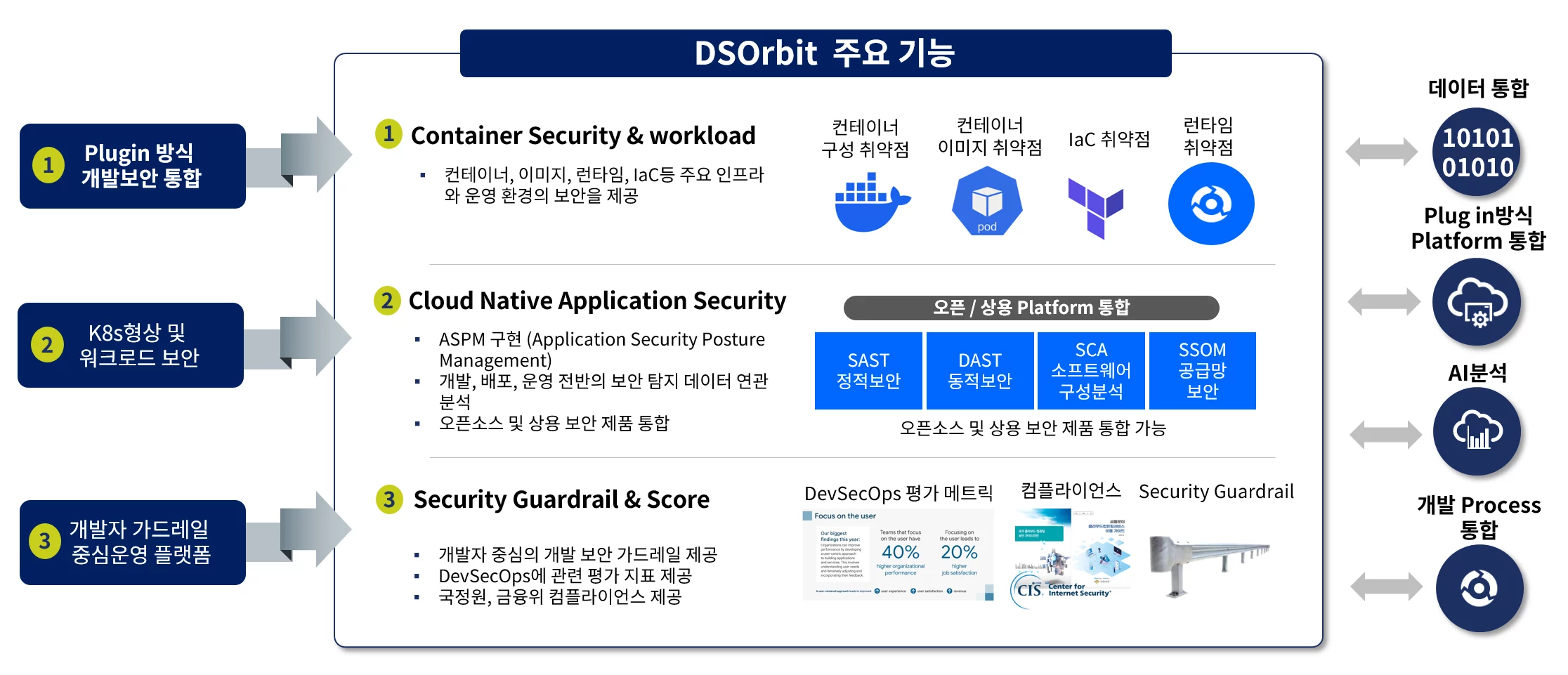

DSOrbit

주요기능

DSOrbit

주요기능

컨테이너 형상 및 워크로드 보안 기능

Kubernetes 이미지, 레파지토리, IaC, 런타임 등 Application 워크로드에 필요한 통합 보안 기능 제공

컨테이너 구성취약점

▪리소스 관리 정책

▪보안 정책 : 특권 컨테이너 제한, 루트 사용자 실행 방지, 승인된 이미지 저장소만 허용 등

▪네트워킹 정책, 컴플라이언스 정책, 구성 및 라벨링 정책 등

이미지 취약점

▪다양한 운영체제의 패키지에 대한 취약점을 탐지

▪언어별 패키지 스캔 : 다양한 프로그래밍 언어의 종속성 패키지에 대한 취약점

▪파일시스템 스캔: 로컬 파일시스템에 대한 취약점 검사를 수행

IaC 취약점

▪Terraform, CloudFormation, Kubernetes, IaC 파일에 대한 보안 검사를 지원

▪900개 이상의 쿠버네티스 매니페스트 평가를 위한 정책

런타임 취약점

▪Linux 커널에서 syscall을 실시간으로 분석하여 시스템 활동을 모니터링

▪규칙 기반 위협 탐지

▪경고 생성 및 알림

컨테이너 형상 및 워크로드 보안 기능

Kubernetes 이미지, 레파지토리, IaC, 런타임 등 Application 워크로드에 필요한 통합 보안 기능 제공

컨테이너 구성취약점

▪리소스 관리 정책

▪보안 정책 : 특권 컨테이너 제한, 루트 사용자 실행 방지, 승인된 이미지 저장소만 허용 등

▪네트워킹 정책, 컴플라이언스 정책, 구성 및 라벨링 정책 등

이미지 취약점

▪다양한 운영체제의 패키지에 대한 취약점을 탐지

▪언어별 패키지 스캔 : 다양한 프로그래밍 언어의 종속성 패키지에 대한 취약점

▪파일시스템 스캔: 로컬 파일시스템에 대한 취약점 검사를 수행

IaC 취약점

▪Terraform, CloudFormation, Kubernetes, IaC 파일에 대한 보안 검사를 지원

▪900개 이상의 쿠버네티스 매니페스트 평가를 위한 정책

런타임 취약점

▪Linux 커널에서 syscall을 실시간으로 분석하여 시스템 활동을 모니터링

▪규칙 기반 위협 탐지

▪경고 생성 및 알림

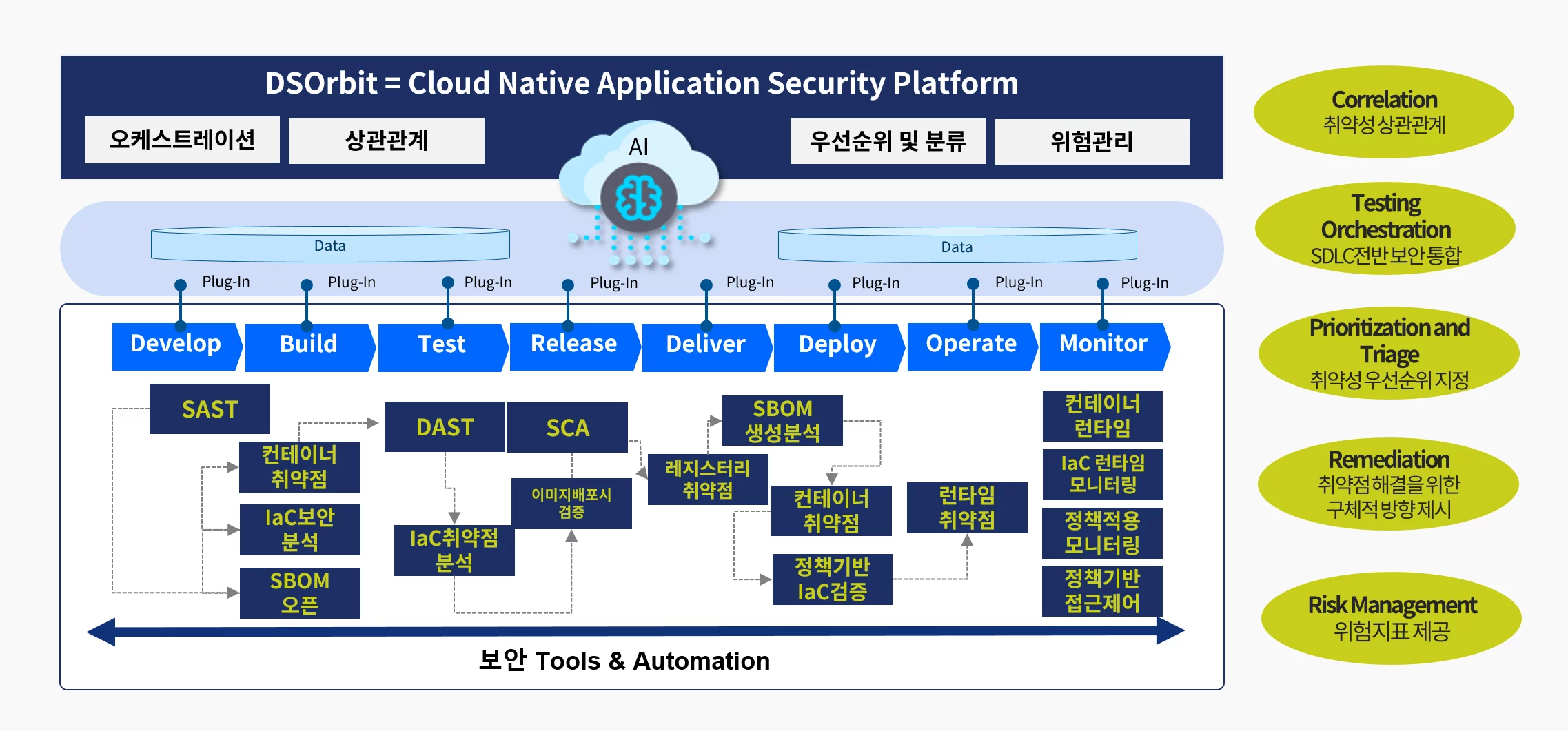

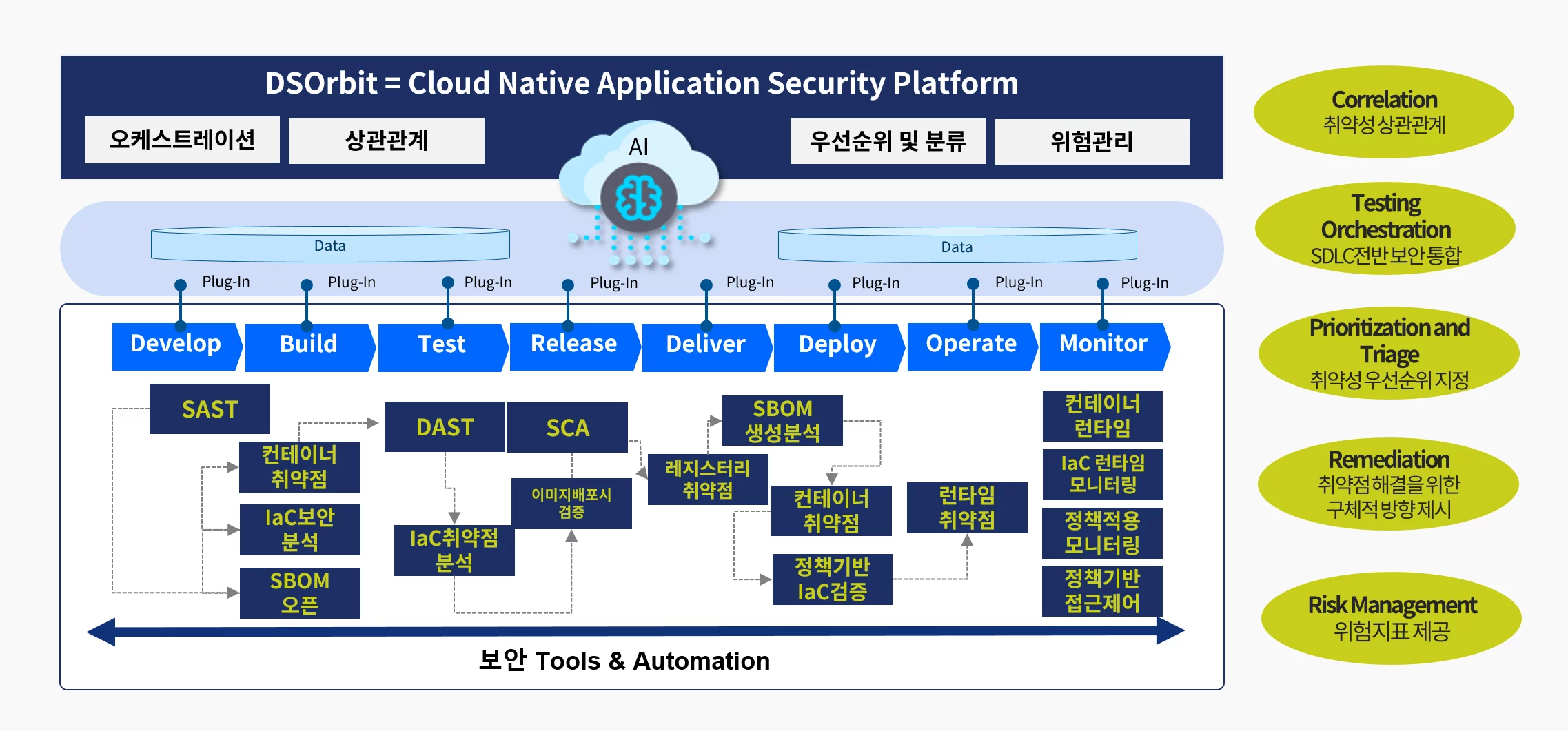

SW 개발, 배포, 운영 전반의 보안에 대한 가시성을 제공,

우선순위 및 분류를 통한 위험관리

SW 개발, 배포, 운영 전반의 보안에 대한 가시성을 제공,

우선순위 및 분류를 통한 위험관리

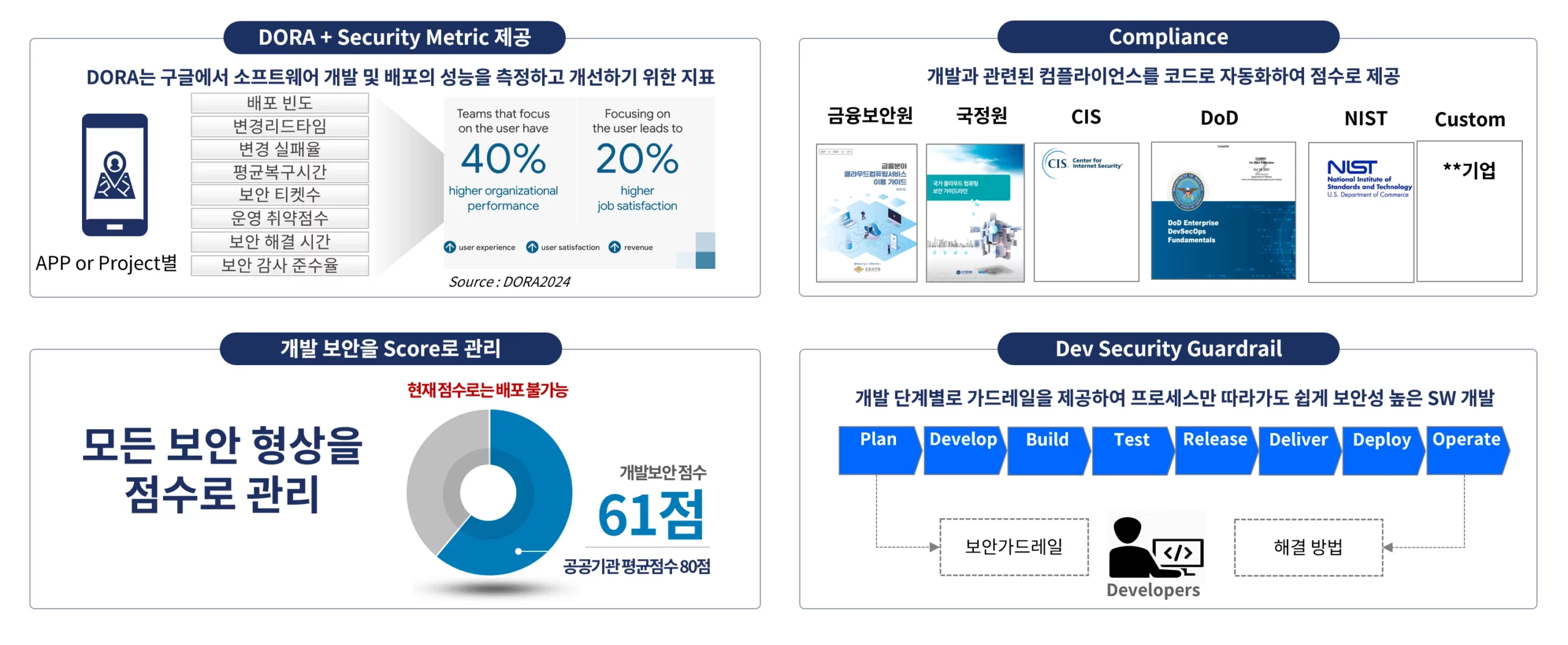

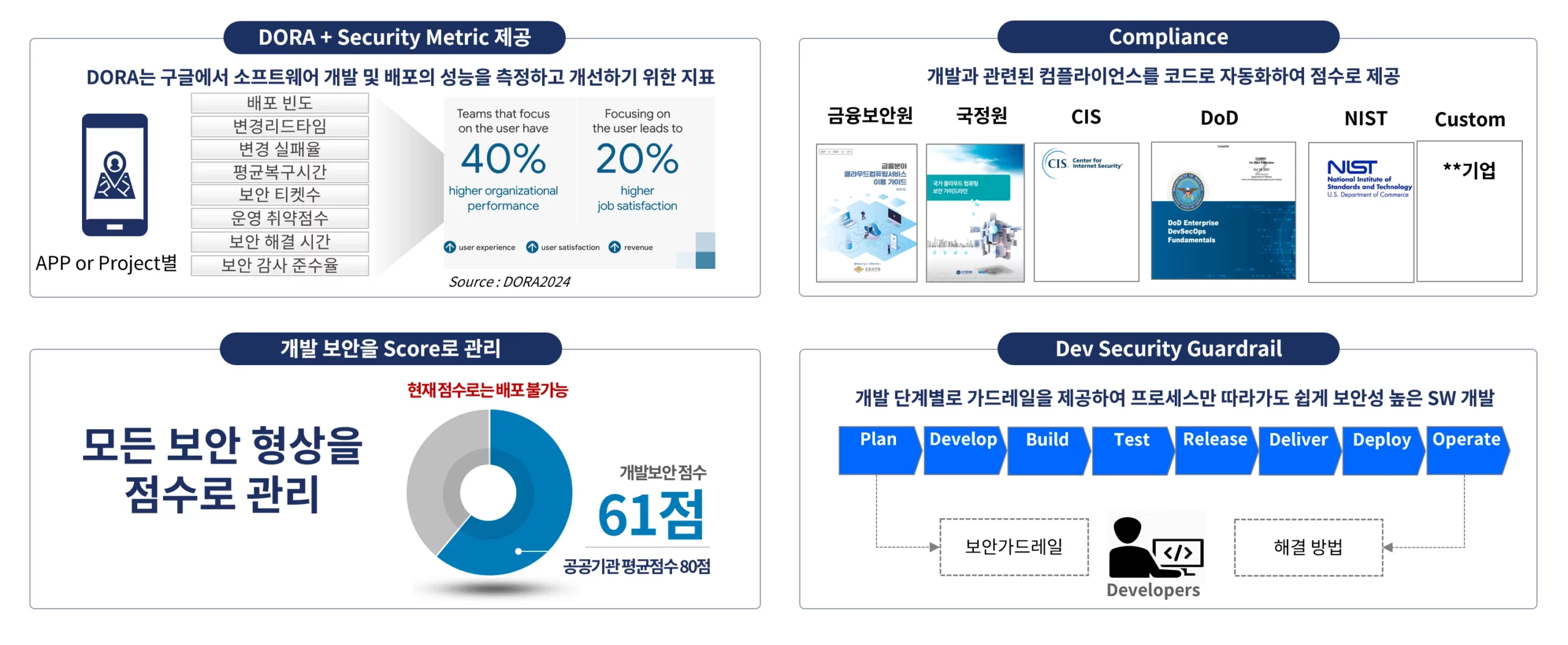

우리 제품의 특징

Security Guardrail & Score를 통해 쉽게 취약점을 발견 및 해결이 가능 = 보안성 높은 SW개발

우리 제품의 특징

Security Guardrail & Score를 통해 쉽게 취약점을 발견 및 해결이 가능 = 보안성 높은 SW개발